Основные показатели характеризующие вычислительные сети: Понятие компьютерной сети — Компьютерные сети

Понятие компьютерной сети — Компьютерные сети

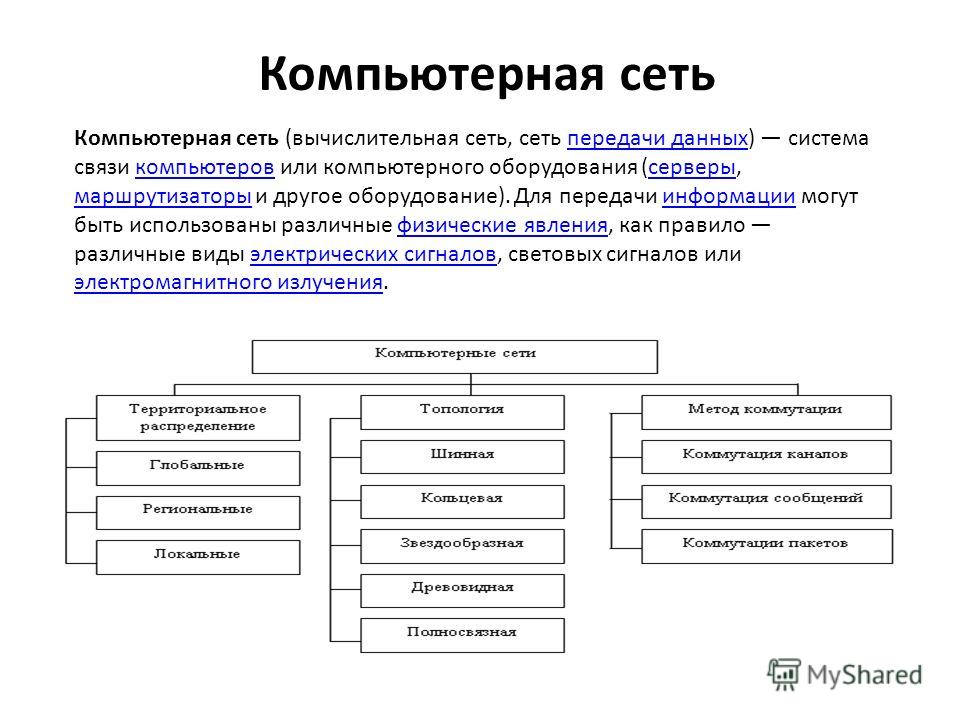

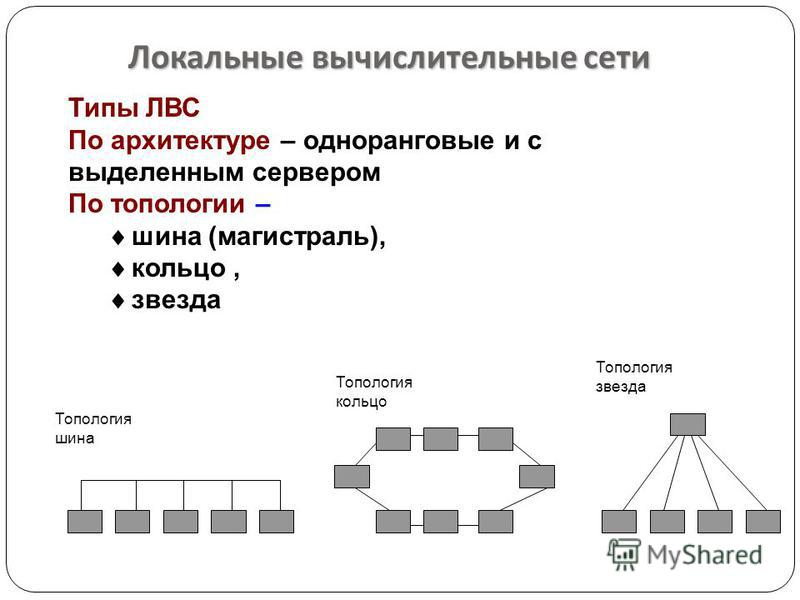

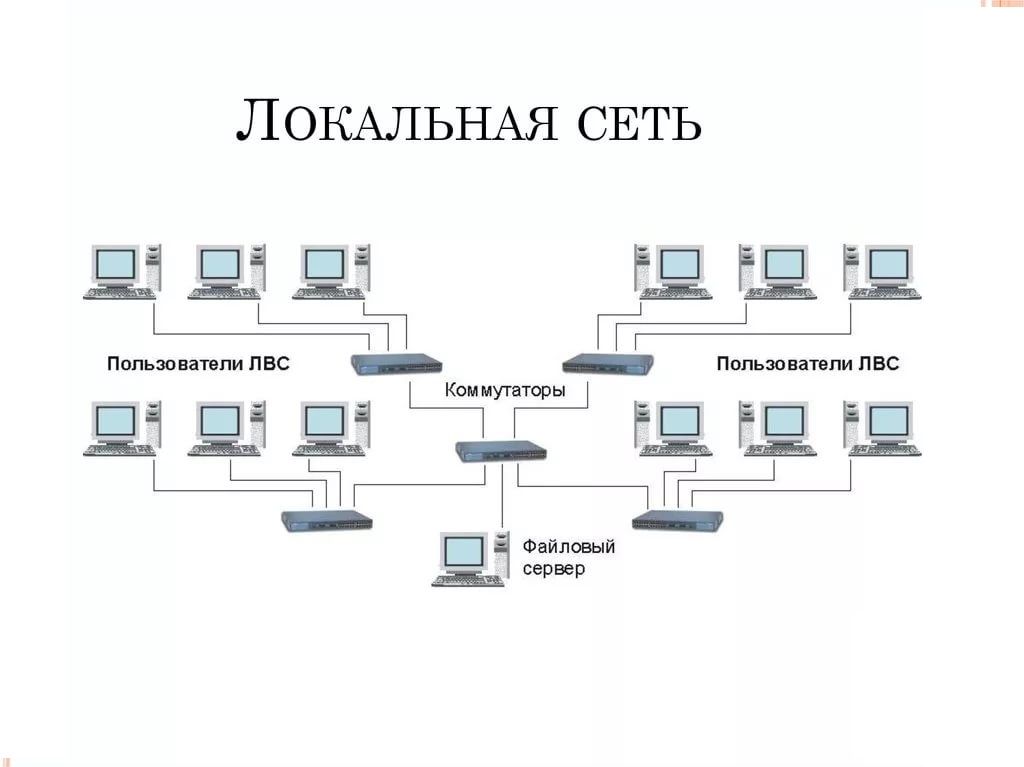

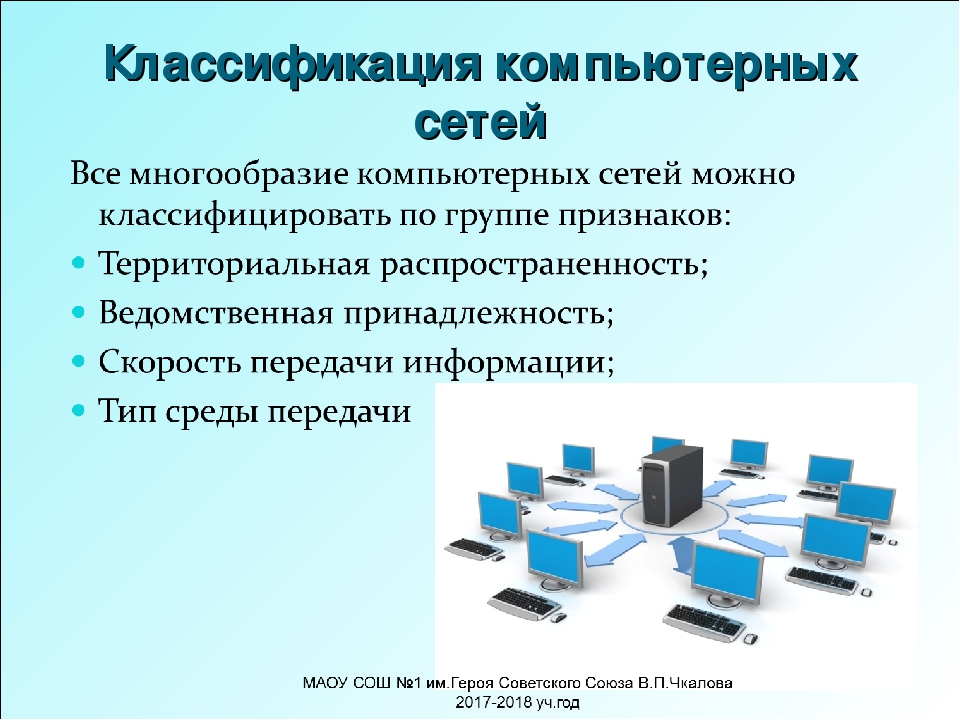

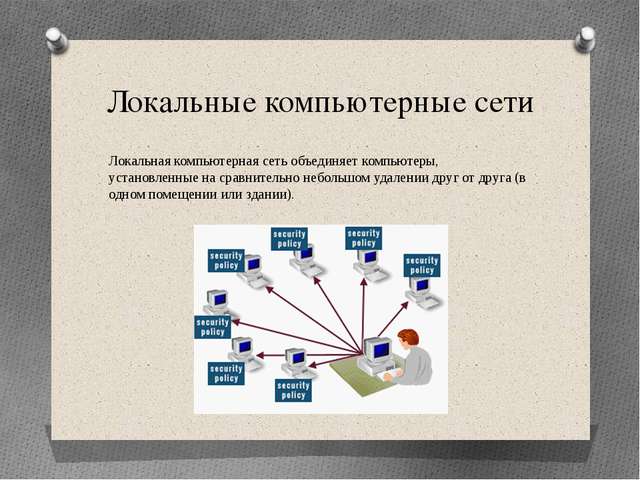

Компьютерные сети — это системы компьютеров, объединенных каналами передачи данных, обеспечивающие эффективное предоставление различных информационно-вычислительных услуг пользователям посредством реализации удобного и надежного доступа к ресурсам сети.

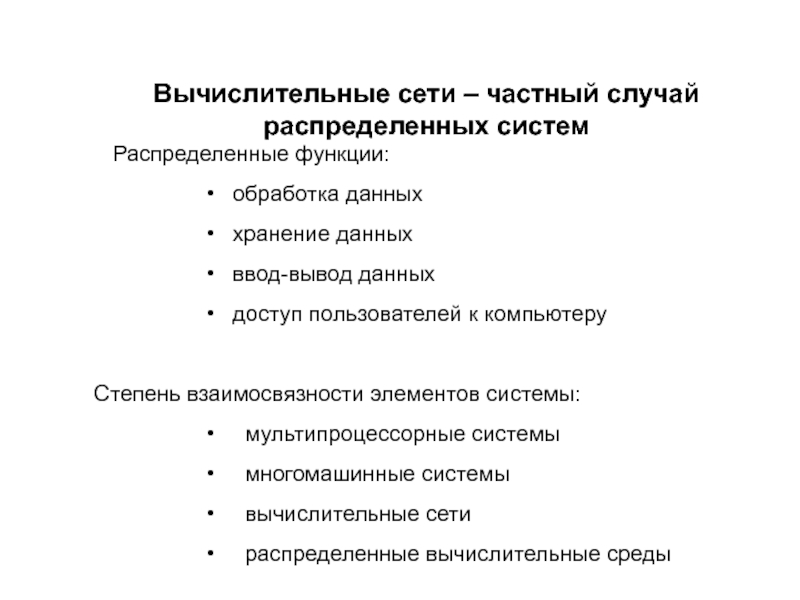

Информационные системы, использующие возможности компьютерных сетей, обеспечивают выполнение следующих задач:

хранение и обработка данных;

организация доступа пользователей к данным;

передача данных и результатов обработки данных пользователям.

Эффективность решения перечисленных задач обеспечивается:

дистанционным доступом пользователей к аппаратным, программным и информационным ресурсам;

высокой надежностью системы;

возможностью оперативного перераспределения нагрузки;

специализацией отдельных узлов сети для решения определенного класса задач;

решением сложных задач совместными усилиями нескольких узлов сети;

возможностью осуществления оперативного контроля всех узлов сети.

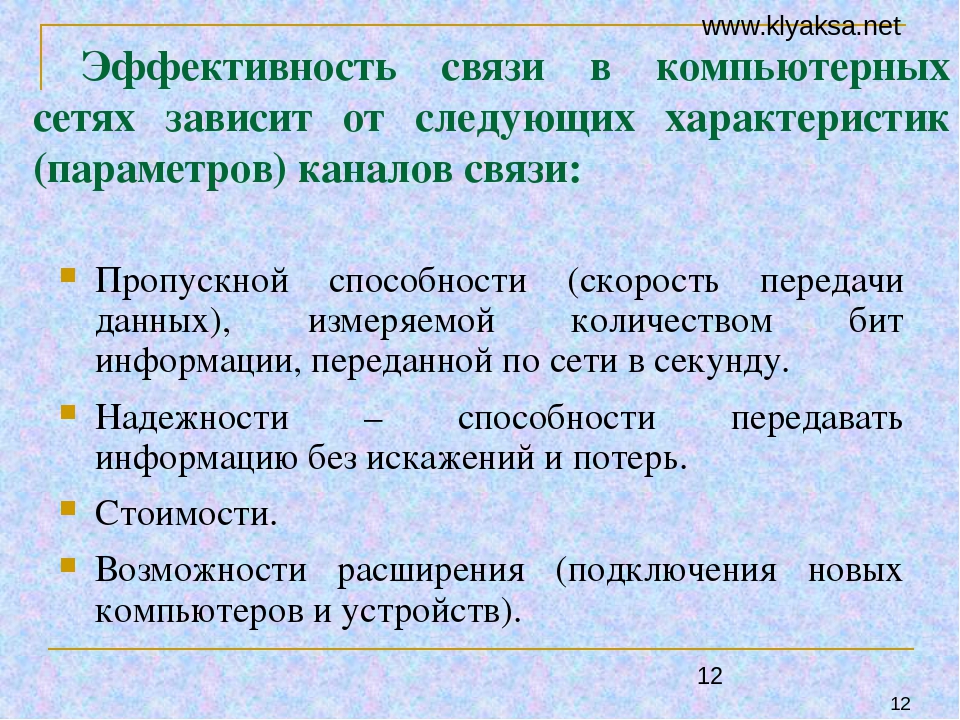

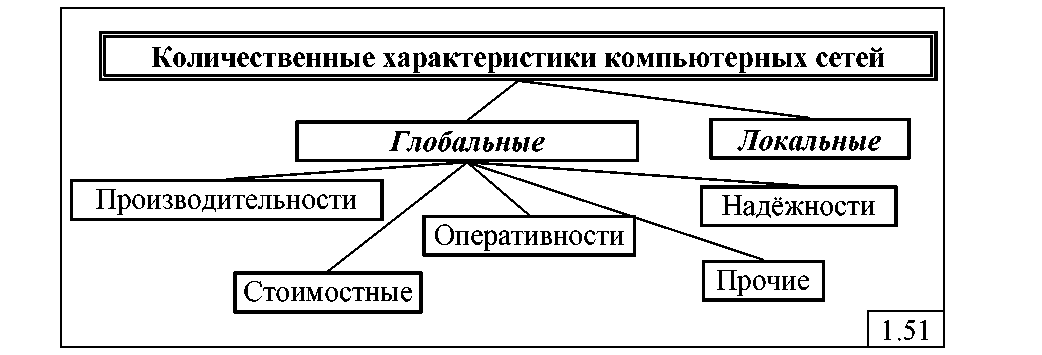

Основные показатели качества компьютерных сетей включают следующие элементы: полнота выполняемых функций, производительность, пропускная способность, надежность сети, безопасность информации, прозрачность сети, масштабируемость, интегрируемость, универсальность сети.

Популярные статьи

БАНКИ ДАННЫХИНФОРМАЦИОННАЯ ТЕХНОЛОГИЯ УПРАВЛЕНИЯДОСТОИНСТВА И НЕДОСТАТКИ ИМИТАЦИОННОГО МОДЕЛИРОВАНИЯИНФОРМАЦИОННАЯ ТЕХНОЛОГИЯ ОБРАБОТКИ ДАННЫХ

ВИДЫ ОБЕСПЕЧЕНИЯ ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ

ОСНОВНЫЕ ПОНЯТИЯ ТЕОРИИ АЛГОРИТМОВ

ИНФОРМАЦИОННАЯ ТЕХНОЛОГИЯ АВТОМАТИЗАЦИИ ОФИСА

КОМПЛЕКСНОЕ ТЕСТИРОВАНИЕ

КОМПОНЕНТЫ ИНФОРМАЦИОННОЙ ТЕХНОЛОГИИ АВТОМАТИЗАЦИИ ОФИСА

АВТОМАТИЗИРОВАННОЕ РАБОЧЕЕ МЕСТО СПЕЦИАЛИСТА

ЭТАПЫ РАЗВИТИЯ ИНФОРМАТИЗАЦИИ

ПОНЯТИЕ МУНИЦИПАЛЬНОЙ ИНФОРМАЦИОННОЙ СИСТЕМЫ

РЕЖИМЫ ОБРАБОТКИ ИНФОРМАЦИИ

ФУНКЦИИ АВТОМАТИЗИРОВАННОЙ ИНФОРМАЦИОННОЙ ТЕХНОЛОГИИ

МЕТОДЫ ОБЕСПЕЧЕНИЯ НАДЕЖНОСТИ ПРОГРАММНЫХ СРЕДСТВ

ПРАВИЛА ЗАЩИТЫ ОТ КОМПЬЮТЕРНЫХ ВИРУСОВ

ДОКУМЕНТАЛЬНЫЕ ИНФОРМАЦИОННЫЕ СИСТЕМЫ

ПРОТОКОЛЫ ТЕСТИРОВАНИЯ

ДЕСТРУКТИВНЫЕ ВОЗМОЖНОСТИ ВИРУСОВ

КЛАССИФИКАЦИЯ АВТОМАТИЗИРОВАННЫХ ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ

КОНЦЕПТУАЛЬНАЯ, ЛОГИЧЕСКАЯ И ФИЗИЧЕСКАЯ МОДЕЛИ

КОМПЬЮТЕРНЫЕ ТЕХНОЛОГИИ ПОДГОТОВКИ ТЕКСТОВЫХ ДОКУМЕНТОВ

ИНФОРМАЦИОННАЯ ТЕХНОЛОГИЯ ЭКСПЕРТНЫХ СИСТЕМ

ДИАЛОГОВЫЙ РЕЖИМ АВТОМАТИЗИРОВАННОЙ ОБРАБОТКИ ИНФОРМАЦИИ

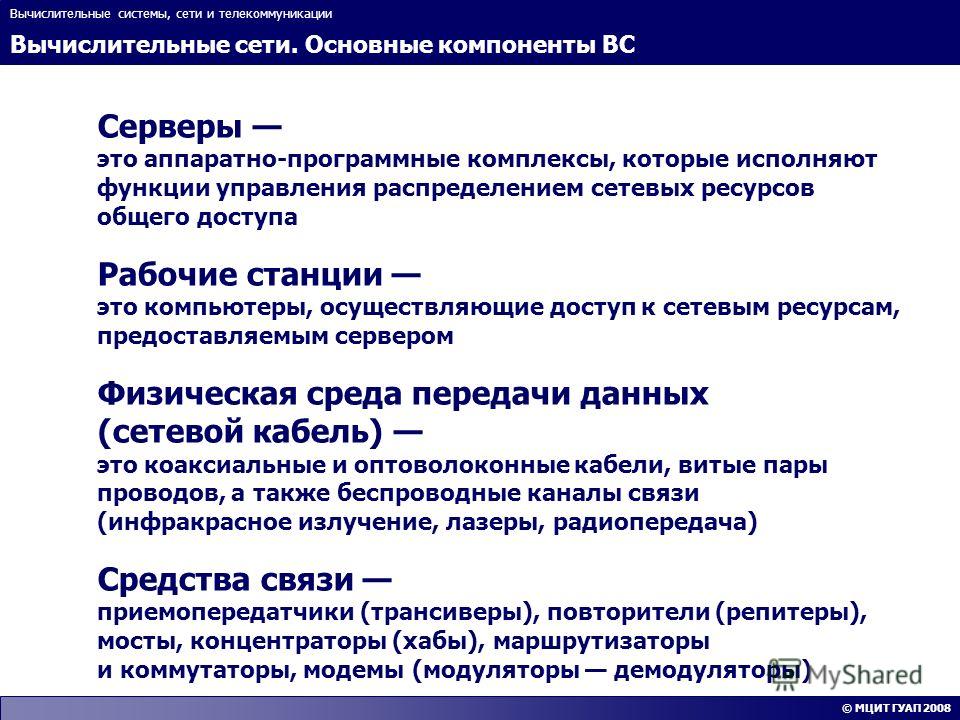

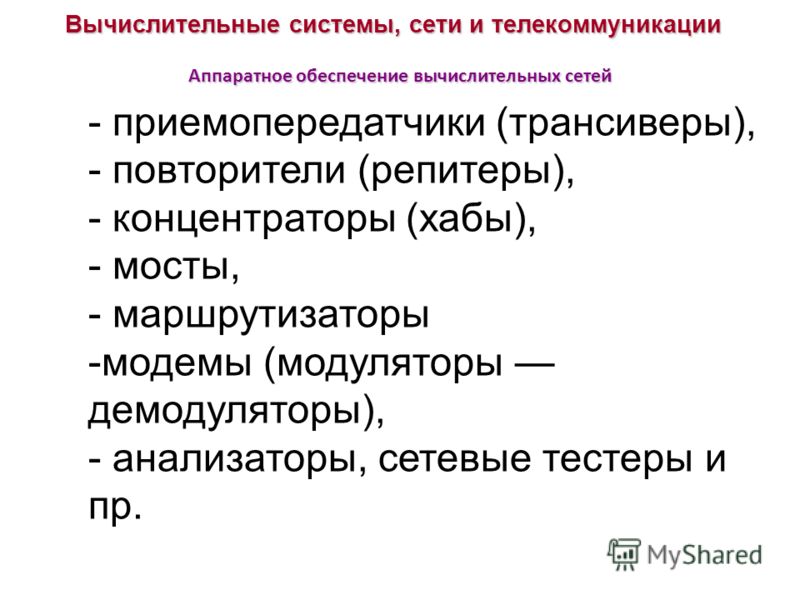

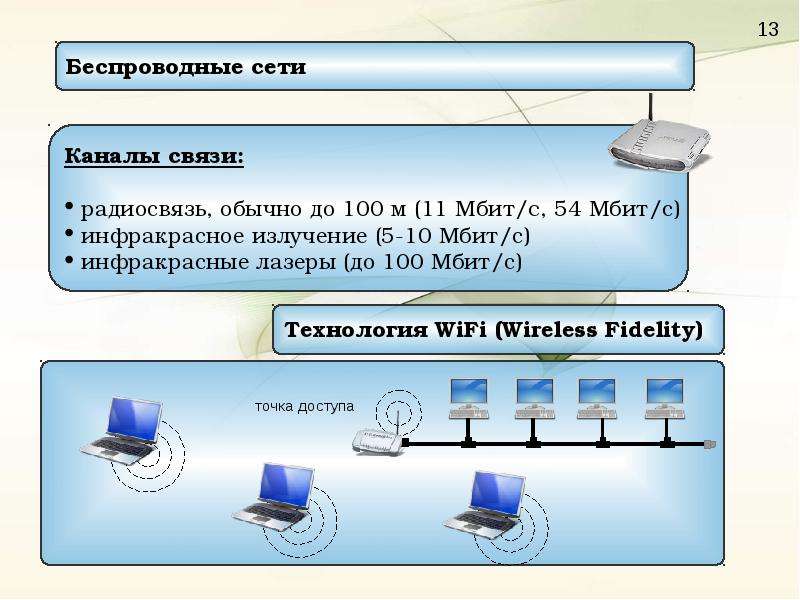

ТЕХНИЧЕСКОЕ ОБЕСПЕЧЕНИЕ КОМПЬЮТЕРНЫХ СЕТЕЙ

НОУ ИНТУИТ | Лекция | Требования к компьютерным сетям

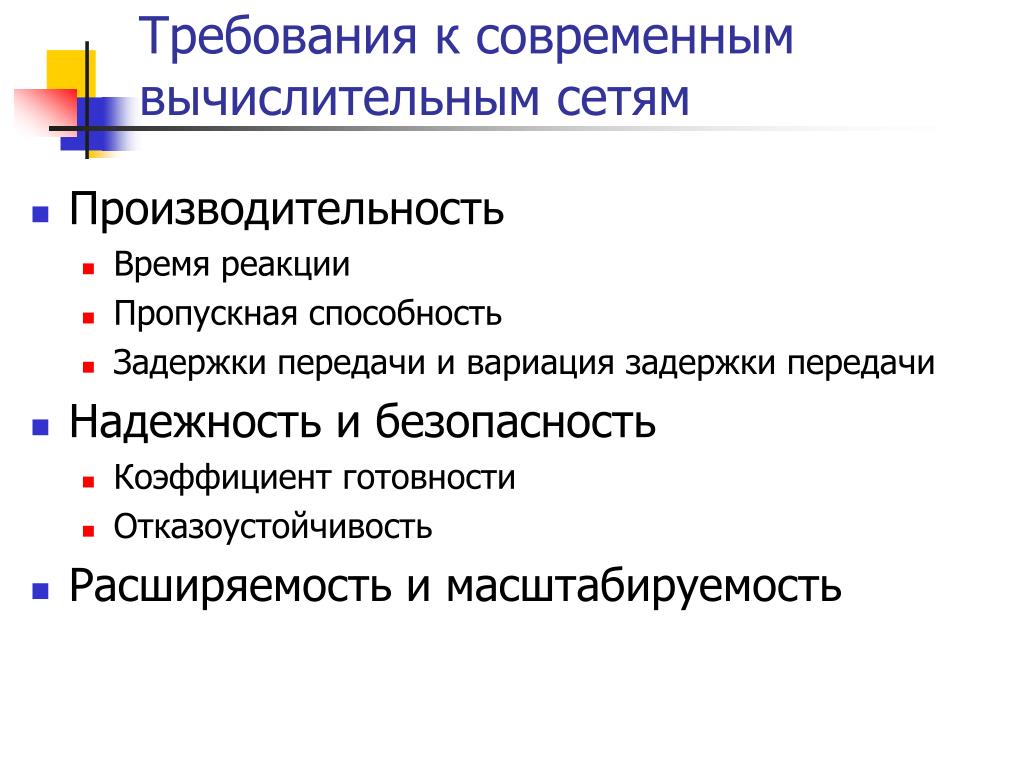

Аннотация: Обсуждаются важнейшие показатели работы сети: производительность, надежность и безопасность, расширяемость и масштабируемость, прозрачность, поддержка разных видов трафика, характеристики качества обслуживания, управляемость и совместимость.

Соответствие стандартам — это только одно из многих требований, предъявляемых к современным сетям. В этом разделе мы остановимся на некоторых других, не менее важных.

Самое общее пожелание, которое можно высказать в отношении работы сети — это выполнение сетью того набора услуг, для оказания которых она предназначена: например, предоставление доступа к файловым архивам или страницам публичных Web-сайтов Internet, обмен электронной почтой в пределах предприятия или в глобальных масштабах, интерактивный обмен голосовыми сообщениями IP-телефонии и т.п.

Все остальные требования — производительность, надежность, совместимость, управляемость, защищенность, расширяемость и масштабируемость — связаны с качеством выполнения этой основной задачи. И хотя все перечисленные выше требования весьма важны, часто понятие «качество обслуживания» ( Quality of Service, QoS ) компьютерной сети трактуется более узко: в него включаются только две самые важные характеристики сети — производительность и надежность.

Производительность

Потенциально высокая производительность — это одно из основных преимуществ распределенных систем, к которым относятся компьютерные сети. Это свойство обеспечивается принципиальной, но, к сожалению, не всегда практически реализуемой возможностью распределения работ между несколькими компьютерами сети.

Основные характеристики производительности сети:

- время реакции ;

- скорость передачи трафика;

- задержка передачи и вариация задержки передачи.

Время реакции сети является интегральной характеристикой производительности сети с точки зрения пользователя. Именно эту характеристику имеет в виду пользователь, когда говорит: «Сегодня сеть работает медленно».

В общем случае время реакции определяется как интервал между возникновением запроса пользователя к какой-либо сетевой службе и получением ответа на него.

Очевидно, что значение этого показателя зависит от типа службы, к которой обращается пользователь, от того, какой пользователь и к какому серверу обращается, а также от текущего состояния элементов сети — загруженности сегментов, коммутаторов и маршрутизаторов, через которые проходит запрос, загруженности сервера и т.п.

Поэтому имеет смысл использовать также и средневзвешенную оценку времени реакции сети, усредняя этот показатель по пользователям, серверам и времени дня (от которого в значительной степени зависит загрузка сети).

- intuit.ru/2010/edi»>время подготовки запросов на клиентском компьютере;

- время передачи запросов между клиентом и сервером через сегменты сети и промежуточное коммуникационное оборудование;

- время обработки запросов на сервере;

- время передачи ответов от сервера клиенту и время обработки получаемых от сервера ответов на клиентском компьютере.

Знание сетевых составляющих времени реакции позволяет оценить производительность отдельных элементов сети, выявить узкие места и при необходимости выполнить модернизацию сети для повышения ее общей производительности.

Производительность сети может характеризоваться также скоростью передачи трафика.

Скорость передачи трафика может быть мгновенной, максимальной и средней.

- средняя скорость вычисляется путем деления общего объема переданных данных на время их передачи, причем выбирается достаточно длительный промежуток времени — час, день или неделя;

- мгновенная скорость отличается от средней тем, что для усреднения выбирается очень маленький промежуток времени — например, 10 мс или 1 с;

- максимальная скорость — это наибольшая скорость, зафиксированная в течение периода наблюдения.

Чаще всего при проектировании, настройке и оптимизации сети используются такие показатели, как средняя и максимальная скорость. Средняя скорость, с которой обрабатывает трафик отдельный элемент или сеть в целом, позволяет оценить работу сети на протяжении длительного времени, в течение которого в силу закона больших чисел пики и спады интенсивности трафика компенсируют друг друга. Максимальная скорость позволяет оценить, как сеть будет справляться с пиковыми нагрузками, характерными для особых периодов работы, например в утренние часы, когда сотрудники предприятия почти одновременно регистрируются в сети и обращаются к разделяемым файлам и базам данных. Обычно при определении скоростных характеристик некоторого сегмента или устройства в передаваемых данных не выделяется трафик какого-то определенного пользователя, приложения или компьютера — подсчитывается общий объем передаваемой информации. Тем не менее, для более точной оценки качества обслуживания такая детализация желательна, и в последнее время системы управления сетями все чаще позволяют ее выполнять.

Средняя скорость, с которой обрабатывает трафик отдельный элемент или сеть в целом, позволяет оценить работу сети на протяжении длительного времени, в течение которого в силу закона больших чисел пики и спады интенсивности трафика компенсируют друг друга. Максимальная скорость позволяет оценить, как сеть будет справляться с пиковыми нагрузками, характерными для особых периодов работы, например в утренние часы, когда сотрудники предприятия почти одновременно регистрируются в сети и обращаются к разделяемым файлам и базам данных. Обычно при определении скоростных характеристик некоторого сегмента или устройства в передаваемых данных не выделяется трафик какого-то определенного пользователя, приложения или компьютера — подсчитывается общий объем передаваемой информации. Тем не менее, для более точной оценки качества обслуживания такая детализация желательна, и в последнее время системы управления сетями все чаще позволяют ее выполнять.

Пропускная способность отражает максимально возможный объем данных, передаваемый сетью или ее частью в единицу времени.

Пропускная способность отражает максимально возможный объем данных, передаваемый сетью или ее частью в единицу времени.Пропускная способность уже не является, подобно времени реакции или скорости прохождения данных по сети, пользовательской характеристикой, так как она говорит о скорости выполнения внутренних операций сети — передачи пакетов данных между узлами сети через различные коммуникационные устройства. Зато она непосредственно характеризует качество выполнения основной функции сети — транспортировки сообщений — и поэтому чаще используется при анализе производительности сети, чем время реакции или скорость.

Пропускная способность измеряется либо в битах в секунду, либо в пакетах в секунду.

Пропускная способность сети зависит как от характеристик физической среды передачи (медный кабель, оптическое волокно, витая пара) так и от принятого способа передачи данных (технология Ethernet, FastEthernet, ATM). Пропускная способность часто используется в качестве характеристики не столько сети, сколько собственно технологии, на которой построена сеть. Важность этой характеристики для сетевой технологии показывает, в частности, и то, что ее значение иногда становится частью названия, например, 10 Мбит/с Ethernet, 100 Мбит/с FastEthernet.

Пропускная способность часто используется в качестве характеристики не столько сети, сколько собственно технологии, на которой построена сеть. Важность этой характеристики для сетевой технологии показывает, в частности, и то, что ее значение иногда становится частью названия, например, 10 Мбит/с Ethernet, 100 Мбит/с FastEthernet.

В отличие от времени реакции или скорости передачи трафика пропускная способность не зависит от загруженности сети и имеет постоянное значение, определяемое используемыми в сети технологиями.

На разных участках гетерогенной сети, где используется несколько разных технологий, пропускная способность может быть различной. Для анализа и настройки сети очень полезно знать данные о пропускной способности отдельных ее элементов. Важно отметить, что из-за последовательного характера передачи данных различными элементами сети общая пропускная способность любого составного пути в сети будет равна минимальной из пропускных способностей составляющих элементов маршрута.

Задержка передачи определяется как задержка между моментом поступления данных на вход какого-либо сетевого устройства или части сети и моментом появления их на выходе этого устройства.

Этот параметр производительности по смыслу близок ко времени реакции сети, но отличается тем, что всегда характеризует только сетевые этапы обработки данных, без задержек обработки конечными узлами сети.

Обычно качество сети характеризуют величинами максимальной задержки передачи и вариацией задержки. Не все типы трафика чувствительны к задержкам передачи, во всяком случае, к тем величинам задержек, которые характерны для компьютерных сетей, — обычно задержки не превышают сотен миллисекунд, реже — нескольких секунд. Такого порядка задержки пакетов, порождаемых файловой службой, службой электронной почты или службой печати, мало влияют на качество этих служб с точки зрения пользователя сети. С другой стороны, такие же задержки пакетов, переносящих голосовые или видеоданные, могут приводить к значительному снижению качества предоставляемой пользователю информации — возникновению эффекта «эха», невозможности разобрать некоторые слова, вибрации изображения и т. п.

Не все типы трафика чувствительны к задержкам передачи, во всяком случае, к тем величинам задержек, которые характерны для компьютерных сетей, — обычно задержки не превышают сотен миллисекунд, реже — нескольких секунд. Такого порядка задержки пакетов, порождаемых файловой службой, службой электронной почты или службой печати, мало влияют на качество этих служб с точки зрения пользователя сети. С другой стороны, такие же задержки пакетов, переносящих голосовые или видеоданные, могут приводить к значительному снижению качества предоставляемой пользователю информации — возникновению эффекта «эха», невозможности разобрать некоторые слова, вибрации изображения и т. п.

Все указанные характеристики производительности сети достаточно независимы. В то время как пропускная способность сети является постоянной величиной, скорость передачи трафика может варьироваться в зависимости от загрузки сети, не превышая, конечно, предела, устанавливаемого пропускной способностью. Так в односегментной сети 10 Мбит/с Ethernet компьютеры могут обмениваться данными со скоростями 2 Мбит/с и 4 Мбит/с, но никогда — 12 Мбит/с.

Так в односегментной сети 10 Мбит/с Ethernet компьютеры могут обмениваться данными со скоростями 2 Мбит/с и 4 Мбит/с, но никогда — 12 Мбит/с.

Пропускная способность и задержки передачи также являются независимыми параметрами, так что сеть может обладать, например, высокой пропускной способностью, но вносить значительные задержки при передаче каждого пакета. Пример такой ситуации дает канал связи, образованный геостационарным спутником. Пропускная способность этого канала может быть весьма высокой, например 2 Мбит/с, в то время как задержка передачи всегда составляет не менее 0,24 с, что определяется скоростью распространения электрического сигнала (около 300000 км/с) и длиной канала (72000 км).

Надежность и безопасность

Одна из первоначальных целей создания распределенных систем, к которым относятся и вычислительные сети, состояла в достижении большей надежности по сравнению с отдельными вычислительными машинами.

Важно различать несколько аспектов надежности.

Для сравнительно простых технических устройств используются такие показатели надежности, как:

- среднее время наработки на отказ ;

- вероятность отказа ;

- интенсивность отказов.

Однако эти показатели пригодны для оценки надежности простых элементов и устройств, которые могут находиться только в двух состояниях — работоспособном или неработоспособном. Сложные системы, состоящие из многих элементов, кроме состояний работоспособности и неработоспособности, могут иметь и другие промежуточные состояния, которые эти характеристики не учитывают.

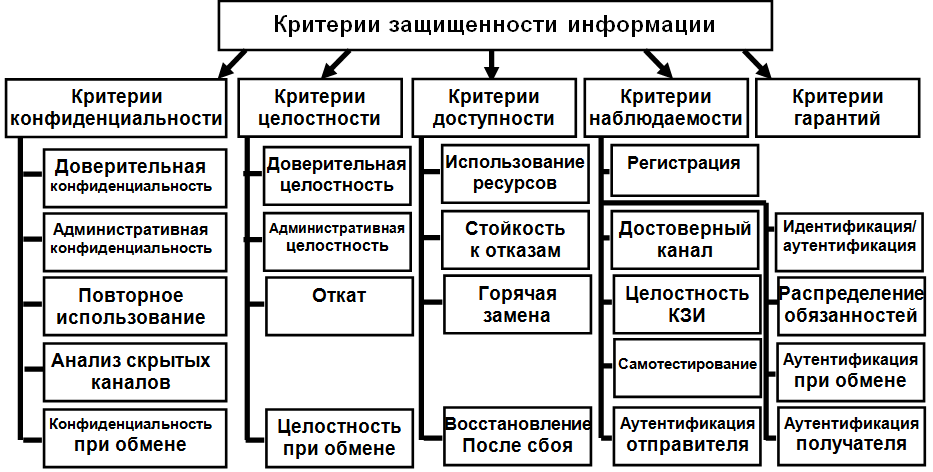

Для оценки надежности сложных систем применяется другой набор характеристик:

- intuit.ru/2010/edi»>

готовность или коэффициент готовности ;

- сохранность данных ;

- согласованность (непротиворечивость) данных ;

- вероятность доставки данных ;

- безопасность ;

- отказоустойчивость.

Готовность или коэффициент готовности (availability) означает период времени, в течение которого система может использоваться. Готовность может быть повышена путем введения избыточности в структуру системы: ключевые элементы системы должны существовать в нескольких экземплярах, чтобы при отказе одного из них функционирование системы обеспечивали другие.

Чтобы компьютерную систему можно было считать высоконадежной, она должна как минимум обладать высокой готовностью, но этого недостаточно. Необходимо обеспечить сохранность данных и защиту их от искажений. Кроме того, должна поддерживаться согласованность (непротиворечивость) данных, например если для повышения надежности на нескольких файловых серверах хранится несколько копий данных, то нужно постоянно обеспечивать их идентичность.

Необходимо обеспечить сохранность данных и защиту их от искажений. Кроме того, должна поддерживаться согласованность (непротиворечивость) данных, например если для повышения надежности на нескольких файловых серверах хранится несколько копий данных, то нужно постоянно обеспечивать их идентичность.

Так как сеть работает на основе механизма передачи пакетов между конечными узлами, одной из характеристик надежности является вероятность доставки пакета узлу назначения без искажений. Наряду с этой характеристикой могут использоваться и другие показатели: вероятность потери пакета (по любой из причин — из-за переполнения буфера маршрутизатора, несовпадения контрольной суммы, отсутствия работоспособного пути к узлу назначения и т. д.), вероятность искажения отдельного бита передаваемых данных, соотношение количества потерянных и доставленных пакетов.

Другим аспектом общей надежности является безопасность (security), то есть способность системы защитить данные от несанкционированного доступа. В распределенной системе это сделать гораздо сложнее, чем в централизованной. В сетях сообщения передаются по линиям связи, часто проходящим через общедоступные помещения, в которых могут быть установлены средства прослушивания линий. Другим уязвимым местом могут стать оставленные без присмотра персональные компьютеры. Кроме того, всегда имеется потенциальная угроза взлома защиты сети от неавторизованных пользователей, если сеть имеет выходы в глобальные общедоступные сети.

В распределенной системе это сделать гораздо сложнее, чем в централизованной. В сетях сообщения передаются по линиям связи, часто проходящим через общедоступные помещения, в которых могут быть установлены средства прослушивания линий. Другим уязвимым местом могут стать оставленные без присмотра персональные компьютеры. Кроме того, всегда имеется потенциальная угроза взлома защиты сети от неавторизованных пользователей, если сеть имеет выходы в глобальные общедоступные сети.

Еще одной характеристикой надежности является отказоустойчивость (fault tolerance). В сетях под отказоустойчивостью понимается способность системы скрыть от пользователя отказ отдельных ее элементов. Например, если копии таблицы базы данных хранятся одновременно на нескольких файловых серверах, пользователи могут просто не заметить отказа одного из них. В отказоустойчивой системе выход из строя одного из ее элементов приводит к некоторому снижению качества ее работы (деградации), а не к полному останову. Так, при отказе одного из файловых серверов в предыдущем примере увеличивается только время доступа к базе данных из-за уменьшения степени распараллеливания запросов, но в целом система будет продолжать выполнять свои функции.

Так, при отказе одного из файловых серверов в предыдущем примере увеличивается только время доступа к базе данных из-за уменьшения степени распараллеливания запросов, но в целом система будет продолжать выполнять свои функции.

|

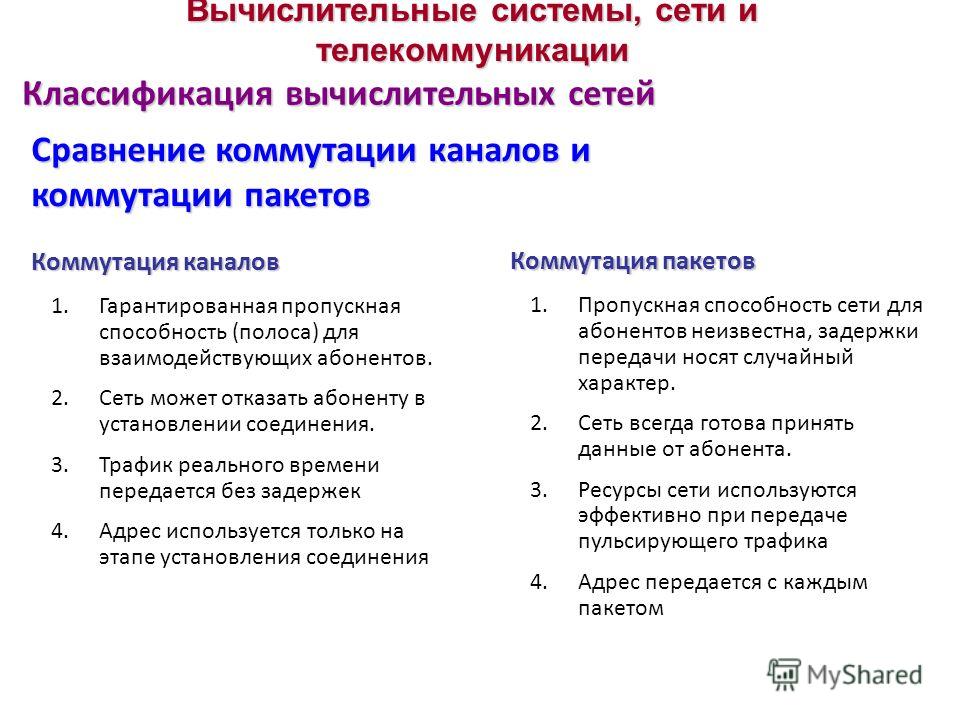

1.6. Требования, предъявляемые к современным вычислительным сетямГлавным требованием, предъявляемым к сетям, является выполнение

сетью ее основной функции — обеспечение пользователям потенциальной возможности

доступа к разделяемым ресурсам всех компьютеров, объединенных в сеть. Хотя все эти требования весьма важны, часто понятие «качество обслуживания» (Quality of Service, QpS) компьютерной сети трактуется более узко — в него включаются только две самые важные характеристики сети — производительность и надежность. Независимо от выбранного показателя качества обслуживания сети

существуют два подхода к его обеспечению. Первый подход, очевидно, покажется

наиболее естественным с точки зрения пользователя сети. Он состоит в том, что

сеть (точнее, обслуживающий ее персонал) гарантирует пользователю соблюдение

некоторой числовой величины показателя качества обслуживания. Например, сеть

может гарантировать пользователю А, что любой из его пакетов, посланных

пользователю В, будет задержан сетью не более, чем на 150 мс. Второй подход состоит в том, что сеть обслуживает пользователей

в соответствии с их приоритетами. То есть качество обслуживания зависит от

степени привилегированности пользователя или группы пользователей, к которой он

принадлежит. Качество обслуживания в этом случае не гарантируется, а

гарантируется только уровень привилегий пользователя. Такое обслуживание

называется обслуживанием best effort — с наибольшим старанием. Сеть

старается по возможности более качественно обслужить пользователя, но ничего при

этом не гарантирует. По такому принципу работают, например, локальные сети,

построенные на коммутаторах с приоритезацией кадров. 1.6.1. ПроизводительностьПотенциально высокая производительность — это одно из основных свойств распределенных систем, к которым относятся компьютерные сети. Это свойство обеспечивается возможностью распараллеливания работ между несколькими компьютерами сети. К сожалению, эту возможность не всегда удается реализовать. Существует несколько основных характеристик производительности сети:

Время реакциисети является интегральной характеристикой производительности сети с точки зрения пользователя. Именно эту характеристику имеет в виду пользователь, когда говорит: «Сегодня сеть работает медленно». В общем случае время реакции определяется как интервал времени

между возникновением запроса пользователя к какой-либо сетевой службе и

получением ответа на этот запрос. Очевидно, что значение этого показателя зависит от типа службы, к которой обращается пользователь, от того, какой пользователь и к какому серверу обращается, а также от текущего состояния элементов сети — загруженности сегментов, коммутаторов и маршрутизаторов, через которые проходит запрос, загруженности сервера и т. п. Поэтому имеет смысл использовать также и средневзвешенную оценку времени реакции сети, усредняя этот показатель по пользователям, серверам и времени дня (от которого в значительной степени зависит загрузка сети). Время реакции сети обычно складывается из нескольких

составляющих. В общем случае в него входит время подготовки запросов на

клиентском компьютере, время передачи запросов между клиентом и сервером через

сегменты сети и промежуточное коммуникационное оборудование, время обработки

запросов на сервере, время передачи ответов от сервера клиенту и время обработки

получаемых от сервера ответов на клиентском компьютере. Ясно, что пользователя разложение времени реакции на составляющие не интересует — ему важен конечный результат, однако для сетевого специалиста очень важно выделить из общего времени реакции составляющие, соответствующие этапам собственно сетевой обработки данных, — передачу данных от клиента к серверу через сегменты сети и коммуникационное оборудование. Знание сетевых составляющих времени реакции дает возможность оценить производительность отдельных элементов сети, выявить узкие места и в случае необходимости выполнить модернизацию сети для повышения ее общей производительности. Пропускная способность отражает объем данных, переданных

сетью или ее частью в единицу времени. Пропускная способность уже не является

пользовательской характеристикой, так как она говорит о скорости выполнения

внутренних операций сети — передачи пакетов данных между узлами сети через

различные коммуникационные устройства. Пропускная способность измеряется либо в битах в секунду, либо в пакетах в секунду. Пропускная способность может быть мгновенной, максимальной и средней. Средняя пропускная способность вычисляется путем деления общего объема переданных данных на время их передачи, причем выбирается достаточно длительный промежуток времени — час, день или неделя. Мгновенная пропускная способность отличается от средней тем, что для усреднения выбирается очень маленький промежуток времени — например, 10 мс или 1 с. Максимальная пропускная способность — это наибольшая

мгновенная пропускная способность, зафиксированная в течение периода

наблюдения. Чаще всего при проектировании, настройке и оптимизации сети используются такие показатели, как средняя и максимальная пропускные способности. Средняя пропускная способность отдельного элемента или всей сети позволяет оценить работу сети на большом промежутке времени, в течение которого в силу закона больших чисел пики и спады интенсивности трафика компенсируют друг друга. Максимальная пропускная способность позволяет оценить возможности сети справляться с пиковыми нагрузками, характерными для особых периодов работы сети, например утренних часов, когда сотрудники предприятия почти одновременно регистрируются в сети и обращаются к разделяемым файлам и базам данных. Пропускную способность можно измерять между любыми двумя узлами

или точками сети, например между клиентским компьютером и сервером, между

входным и выходным портами маршрутизатора. Для анализа и настройки сети очень

полезно знать данные о пропускной способности отдельных элементов сети. Важно отметить, что из-за последовательного характера передачи пакетов различными элементами сети общая пропускная способность сети любого составного пути в сети будет равна минимальной из пропускных способностей составляющих элементов маршрута. Для повышения пропускной способности составного пути необходимо в первую очередь обратить внимание на самые медленные элементы — в данном случае таким элементом, скорее всего, будет маршрутизатор. Следует подчеркнуть, что если передаваемый по составному пути трафик будет иметь среднюю интенсивность, превосходящую среднюю пропускную способность самого медленного элемента пути, то очередь пакетов к этому элементу будет расти теоретически до бесконечности, а практически — до тех пор, пока не заполниться его буферная память, а затем пакеты просто начнут отбрасываться и теряться. Иногда полезно оперировать с общей пропускной

способностью сети, которая определяется как среднее количество информации,

переданной между всеми узлами сети в единицу времени. Обычно при определении пропускной способности сегмента или устройства в передаваемых данных не выделяются пакеты какого-то определенного пользователя, приложения или компьютера — подсчитывается общий объем передаваемой информации. Тем не менее для более точной оценки качества обслуживания такая детализации желательна, и в последнее время системы управления сетями все чаще позволяют ее выполнять. Задержка передачи определяется как задержка между

моментом поступления пакета на вход какого-либо сетевого устройства или части

сети и моментом появления его на выходе этого устройства. Этот параметр

производительности по смыслу близок ко времени реакции сети, но отличается тем,

что всегда характеризует только сетевые этапы обработки данных, без задержек

обработки компьютерами сети. Пропускная способность и задержки передачи являются

независимыми параметрами, так что сеть может обладать, например, высокой

пропускной способностью, но вносить значительные задержки при передаче каждого

пакета. 1.6.2. Надежность и безопасностьОдной из первоначальных целей создания распределенных систем, к которым относятся и вычислительные сети, являлось достижение большей надежности по сравнению с отдельными вычислительными машинами. Важно различать несколько аспектов надежности. Для технических

устройств используются такие показатели надежности, как среднее время наработки

на отказ, вероятность отказа, интенсивность отказов. Однако эти показатели

пригодны для оценки надежности простых элементов и устройств, которые могут

находиться только в двух состояниях — работоспособном или неработоспособном. Готовность или коэффициент готовности (availability) означает долю времени, в течение которого система может быть использована. Готовность может быть улучшена путем введения избыточности в структуру системы: ключевые элементы системы должны существовать в нескольких экземплярах, чтобы при отказе одного из них функционирование системы обеспечивали другие. Чтобы систему можно было отнести к высоконадежным, она должна

как минимум обладать высокой готовностью, но этого недостаточно. Необходимо

обеспечить сохранность данных и защиту их от искажений. Кроме этого,

должна поддерживаться согласованность (непротиворечивость) данных,

например, если для повышения надежности на нескольких файловых серверах хранится

несколько копий данных, то нужно постоянно обеспечивать их идентичность. Так как сеть работает на основе механизма передачи пакетов между конечными узлами, то одной из характерных характеристик надежности является вероятность доставки пакета узлу назначения без искажений. Наряду с этой характеристикой могут использоваться и другие показатели: вероятность потери пакета (по любой из причин — из-за переполнения буфера маршрутизатора, из-за несовпадения контрольной суммы, из-за отсутствия работоспособного пути к узлу назначения и т. д.), вероятность искажения отдельного бита передаваемых данных, отношение потерянных пакетов к доставленным. Другим аспектом общей надежности является безопасность

(security), то есть способность системы защитить данные от

несанкционированного доступа. В распределенной системе это сделать гораздо

сложнее, чем в централизованной. В сетях сообщения передаются по линиям связи,

часто проходящим через общедоступные помещения, в которых могут быть установлены

средства прослушивания линий. Еще одной характеристикой надежности является

отказоустойчивость (fault tolerance). В сетях под отказоустойчивостью

понимается способность системы скрыть от пользователя отказ отдельных ее

элементов. Например, если копии таблицы базы данных хранятся одновременно на

нескольких файловых серверах, то пользователи могут просто не заметить отказ

одного из них. В отказоустойчивой системе отказ одного из ее элементов приводит

к некоторому снижению качества ее работы (деградации), а не к полному останову.

Так, при отказе одного из файловых серверов в предыдущем примере увеличивается

только время доступа к базе данных из-за уменьшения степени распараллеливания

запросов, но в целом система будет продолжать выполнять свои функции. 1.6.3. Расширяемость и масштабируемостьТермины расширяемость и масштабируемость иногда используют как синонимы, но это неверно — каждый из них имеет четко определенное самостоятельное значение. Расширяемость (extensibility) означает возможность

сравнительно легкого добавления отдельных элементов сети (пользователей,

компьютеров, приложений, служб), наращивания длины сегментов сети и замены

существующей аппаратуры более мощной. При этом принципиально важно, что легкость

расширения системы иногда может обеспечиваться в некоторых весьма ограниченных

пределах. Например, локальная сеть Ethernet, построенная на основе одного

сегмента толстого коаксиального кабеля, обладает хорошей расширяемостью, в том

смысле, что позволяет легко подключать новые станции. Однако такая сеть имеет

ограничение на число станций — их число не должно превышать 30-40. Хотя сеть

допускает физическое подключение к сегменту и большего числа станций (до 100),

но при этом чаще всего резко снижается производительность сети. Масштабируемость (scalability) означает, что сеть позволяет наращивать количество узлов и протяженность связей в очень широких пределах, при этом производительность сети не ухудшается. Для обеспечения масштабируемости сети приходится применять дополнительное коммуникационное оборудование и специальным образом структурировать сеть. Например, хорошей масштабируемостью обладает многосегментная сеть, построенная с использованием коммутаторов и маршрутизаторов и имеющая иерархическую структуру связей. Такая сеть может включать несколько тысяч компьютеров и при этом обеспечивать каждому пользователю сети нужное качество обслуживания. 1.6.4. ПрозрачностьПрозрачность (transparency) сети достигается в том

случае, когда сеть представляется пользователям не как множество отдельных

компьютеров, связанных между собой сложной системой кабелей, а как единая

традиционная вычислительная машина с системой разделения времени. Прозрачность может быть достигнута на двух различных уровнях — на уровне пользователя и на уровне программиста. На уровне пользователя прозрачность означает, что для работы с удаленными ресурсами он использует те же команды и привычные ему процедуры, что и для работы с локальными ресурсами. На программном уровне прозрачность заключается в том, что приложению для доступа к удаленным ресурсам требуются те же вызовы, что и для доступа к локальным ресурсам. Прозрачность на уровне пользователя достигается проще, так как все особенности процедур, связанные с распределенным характером системы, маскируются от пользователя программистом, который создает приложение. Прозрачность на уровне приложения требует сокрытия всех деталей распределенности средствами сетевой операционной системы. Сеть должна скрывать все особенности операционных систем и

различия в типах компьютеров. Концепция прозрачности может быть применена к различным

аспектам сети. Например, прозрачность расположения означает, что от пользователя

не требуется знаний о месте расположения программных и аппаратных ресурсов,

таких как процессоры, принтеры, файлы и базы данных. Имя ресурса не должно

включать информацию о месте его расположения, поэтому имена типа mashinel :

prog.c или \\ftp_serv\pub прозрачными не являются. 1.6.5. Поддержка разных видов трафикаКомпьютерные сети изначально предназначены для совместного

доступа пользователя к ресурсам компьютеров: файлам, принтерам и т. п. Трафик,

создаваемый этими традиционными службами компьютерных сетей, имеет свои

особенности и существенно отличается от трафика сообщений в телефонных сетях

или, например, в сетях кабельного телевидения. Главной особенностью трафика, образующегося при динамической

передаче голоса или изображения, является наличие жестких требований к

синхронности передаваемых сообщений. Для качественного воспроизведения

непрерывных процессов, которыми являются звуковые колебания или изменения

интенсивности света в видеоизображении, необходимо получение измеренных и

закодированных амплитуд сигналов с той же частотой, с которой они были измерены

на передающей стороне. В то же время трафик компьютерных данных характеризуется крайне

неравномерной интенсивностью поступления сообщений в сеть при отсутствии жестких

требований к синхронности доставки этих сообщений. Например, доступ

пользователя, работающего с текстом на удаленном диске, порождает случайный

поток сообщений между удаленным и локальным компьютерами, зависящий от действий

пользователя по редактированию текста, причем задержки при доставке в

определенных (и достаточно широких с компьютерной точки зрения) пределах мало

влияют на качество обслуживания пользователя сети. Все алгоритмы компьютерной

связи, соответствующие протоколы и коммуникационное оборудование были рассчитаны

именно на такой «пульсирующий» характер трафика, поэтому необходимость

передавать мультимедийный трафик требует внесения принципиальных изменений как в

протоколы, так и оборудование. Особую сложность представляет совмещение в одной сети

традиционного компьютерного и мультимедийного трафика. Передача

исключительно мультимедийного трафика компьютерной сетью хотя и связана с

определенными сложностями, но вызывает меньшие трудности. А вот случай

сосуществования двух типов трафика с противоположными требованиями к качеству

обслуживания является намного более сложной задачей. Обычно протоколы и

оборудование компьютерных сетей относят мультимедийный трафик к факультативному,

поэтому качество его обслуживания оставляет желать лучшего. Сегодня

затрачиваются большие усилия по созданию сетей, которые не ущемляют интересы

одного из типов трафика. Наиболее близки к этой цели сети на основе технологии

АТМ, разработчики которой изначально учитывали случай сосуществования разных

типов трафика в одной сети. 1.6.6. УправляемостьУправляемость сети подразумевает возможность централизованно контролировать состояние основных элементов сети, выявлять и разрешать проблемы, возникающие при работе сети, выполнять анализ производительности и планировать развитие сети. В идеале средства управления сетями представляют собой систему, осуществляющую наблюдение, контроль и управление каждым элементом сети — от простейших до самых сложных устройств, при этом такая система рассматривает сеть как единое целое, а не как разрозненный набор отдельных устройств. Хорошая система управления наблюдает за сетью и, обнаружив

проблему, активизирует определенное действие, исправляет ситуацию и уведомляет

администратора о том, что произошло и какие шаги предприняты. Одновременно с

этим система управления должна накапливать данные, на основании которых можно

планировать развитие сети. Решая тактические задачи, администраторы и технический персонал сталкиваются с ежедневными проблемами обеспечения работоспособности сети. Эти задачи требуют быстрого решения, обслуживающий сеть персонал должен оперативно реагировать на сообщения о неисправностях, поступающих от пользователей или автоматических средств управления сетью. Постепенно становятся заметны более общие проблемы производительности, конфигурирования сети, обработки сбоев и безопасности данных, требующие стратегического подхода, то есть планирования сети. Планирование, кроме этого, включает прогноз изменений требований пользователей к сети, вопросы применения новых приложений, новых сетевых технологий и т. п. Полезность системы управления особенно ярко проявляется в

больших сетях: корпоративных или публичных глобальных. В настоящее время в области систем управления сетями много

нерешенных проблем. Явно недостаточно действительно удобных, компактных и

многопротокольных средств управления сетью. Большинство существующих средств

вовсе не управляют сетью, а всего лишь осуществляют наблюдение за ее

работой. Они следят за сетью, но не выполняют активных действий, если с сетью

что-то произошло или может произойти. Мало масштабируемых систем, способных

обслуживать как сети масштаба отдела, так и сети масштаба предприятия, — очень

многие системы управляют только отдельными элементами сети и не анализируют

способность сети выполнять качественную передачу данных между конечными

пользователями сети. 1.6.7. СовместимостьСовместимость или интегрируемость означает, что сеть способна включать в себя самое разнообразное программное и аппаратное обеспечение, то есть в ней могут сосуществовать различные операционные системы, поддерживающие разные стеки коммуникационных протоколов, и работать аппаратные средства и приложения от разных производителей. Сеть, состоящая из разнотипных элементов, называется неоднородной или гетерогенной, а если гетерогенная сеть работает без проблем, то она является интегрированной. Основной путь построения интегрированных сетей — использование модулей, выполненных в соответствии с открытыми стандартами и спецификациями.

При использовании материалов сайта ссылка на проект http://www.compnets.narod.ru обязательна. All rights reserved. ©2006 [email protected] — пишите письма

|

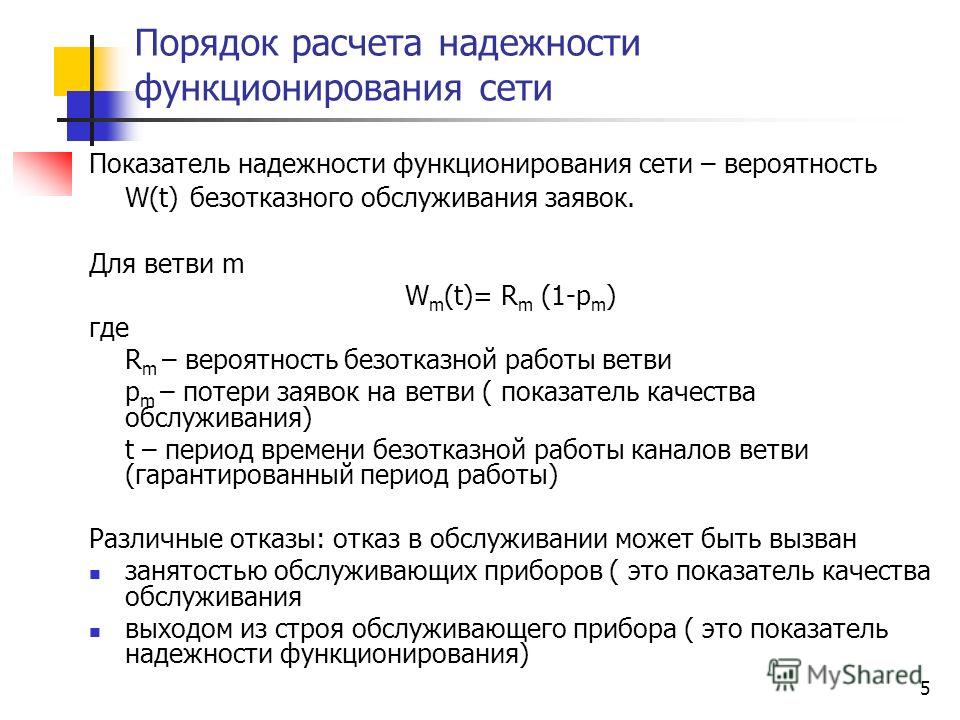

Показатели функционирования сети — это параметры, по которым оценивают функционирование самой сети и которые характеризуют работу этой сети. В общем случае сети

Пользователи также искали:

civilization 3 по сети, играть в майнкрафт по сети без скачивания, интеллектуальные игры по сети, как играть в cs go по сети на пиратке, как поиграть по сети в minecraft, контр страйк играть по сети, контр страйк по сети скачать, контр страйк по сети, не удалось подключиться к сети steam, скачать контр страйк по сети, стим не подключается к сети, warcraft 3 как играть по сети, warcraft 3 по сети, европейская комиссия по эффективности правосудия, эффективности, комиссия, правосудия, Европейская, функционирования, сетей, сети, показатели, телекоммуникационных, телекоммуникационных сетей, телекоммуникаций, показатели функционирования, функционирования сети, функционирование, показателями, телекоммуникационные, функционирования телекоммуникационных, показателей функционирования, функционирования сетей, телекоммуникационной, телекоммуникационной сети, показателей, показатель, сеть, сеть телекоммуникаций, телекоммуникации, показатели функционирования сети, телекоммуникационные сети, функционировании,

. ..

..

Показатель оценки эффективности систем связи и их элементов. Показатель эффективности информационной сети определяется процессом ее функционирования, он является функционалом от этого процесса.. .. Обеспечение контроля качества услуг на сетях операторов связи. Формализация показателей качества функционирования телекоммуникационных сетей нового поколения Текст научной статьи по специальности. .. Формализация показателей качества функционирования. ЗАДАЧИ ОЦЕНКИ ПОКАЗАТЕЛЕЙ, ОПРЕДЕЛЯЮЩИХ КАЧЕСТВО ФУНКЦИОНИРОВАНИЯ ТЕЛЕКОММУНИКАЦИОННЫХ СЕТЕЙ 250.00 руб 0.. .. Показатели качества функционирования системы протокольной. Причём эти показатели взаимосвязаны, так как качество работы сети, Качественная и бесперебойная работа телекоммуникационной сети. .. Новая страница Роскомнадзор. и безопасность функционирования единой сети электросвязи показателей развития информационно телекоммуникационных. .. Шифр специальности:. Строится математическая модель функционирования коммутатора Поступающий в сеть поток заявок был разделен на два пуассоновских данного телекоммуникационного оборудования, такие как средние На основании полученных показателей качества функционирования данного. .. Ямбушев Д.Ф., Бирюкова Л.И. Показатели качества услуг связи. Положением определен перечень телекоммуникационных услуг, Показатели функционирования сетей связи, согласно пункту 4. .. Профессиональный стандарт. ские свойства услуги и показатели качества работы сети. Ключевые слова: связь качество обслуживания, рынок телекоммуникационных услуг.. .. Эффективность телекоммуникационной и вычислительной сети. Предметом исследования является анализ показателей качества функционирования мультисервисных телекоммуникационных сетей МТС на базе. .. Инновационный метод контроля качества работы. показателей качества функционирования телекоммуникационных сетей Задача оптимизации обобщенного показателя функционирования сети. и безопасность функционирования единой сети электросвязи показателей развития информационно телекоммуникационных. .. Шифр специальности:. Строится математическая модель функционирования коммутатора Поступающий в сеть поток заявок был разделен на два пуассоновских данного телекоммуникационного оборудования, такие как средние На основании полученных показателей качества функционирования данного. .. Ямбушев Д.Ф., Бирюкова Л.И. Показатели качества услуг связи. Положением определен перечень телекоммуникационных услуг, Показатели функционирования сетей связи, согласно пункту 4. .. Профессиональный стандарт. ские свойства услуги и показатели качества работы сети. Ключевые слова: связь качество обслуживания, рынок телекоммуникационных услуг.. .. Эффективность телекоммуникационной и вычислительной сети. Предметом исследования является анализ показателей качества функционирования мультисервисных телекоммуникационных сетей МТС на базе. .. Инновационный метод контроля качества работы. показателей качества функционирования телекоммуникационных сетей Задача оптимизации обобщенного показателя функционирования сети.

|

МОДЕЛЬ ФУНКЦИОНИРОВАНИЯ. функционирования сетей телекоммуника ций на сети телекоммуникаций общего пользо вания показатели качества работы сетей на осно ве IP.. .. Формализация показателей качества функционирования. 4 дек 2006 Для разработки планов функционирования и развития сети показатели качества обучения и уровни компетенций студентов и. .. Статистический мониторинг и анализ телекоммуникационных. 05.12.13 Системы, сети и устройства телекоммуникаций технологических процессов их создания и обеспечения эффективного функционирования. систем связи на показатели эффективности работы телекоммуникаций,. .. ЗАДАЧИ ОЦЕНКИ ПОКАЗАТЕЛЕЙ, ОПРЕДЕЛЯЮЩИХ. Протоколирование работы телекоммуникационного оборудования, D 02., 7. организации с целью уточнения функциональных показателей работы сети Показатели использования и функционирования. .. Публикации кафедры АЭС. телекоммуникационной сети ИТКС на основе стратифицированного ляется определение основных показателей качества функционирования ИТКС. .. Статья 10119 Надежность и качество сложных систем. МУЛЬТИСЕРВИСНЫХ ТЕЛЕКОММУНИКАЦИОННЫХ СЕТЕЙ НА БАЗЕ показателей качества функционирования мультисервисных. .. Исследование показателей качества функционирования. Телекоммуникационные системы и компьютерные сети Описанная совокупность значений показателей качества функционирования определяет. .. Обеспечены единство, устойчивость и безопасность. Шерстнева О.Г. Моделирование функционирования элементов телекоммуникационных сетей и разработка метода расчета показателей надежности,. .. Информационные сети и телекоммуникационные каналы. Категории пользователей телекоммуникационных сетей. Организационная Показатели функционирования телекоммуникационной сети. 2.4.1.. .. ПОКАЗАТЕЛИ ЭФФЕКТИВНОСТИ ФУНКЦИОНИРОВАНИЯ УЗЛА. Предложен интегральный показатель эффективности функционирования узла телекоммуникационной сети в виде коэффициента готовности,. .. Публикации кафедры АЭС. телекоммуникационной сети ИТКС на основе стратифицированного ляется определение основных показателей качества функционирования ИТКС. .. Статья 10119 Надежность и качество сложных систем. МУЛЬТИСЕРВИСНЫХ ТЕЛЕКОММУНИКАЦИОННЫХ СЕТЕЙ НА БАЗЕ показателей качества функционирования мультисервисных. .. Исследование показателей качества функционирования. Телекоммуникационные системы и компьютерные сети Описанная совокупность значений показателей качества функционирования определяет. .. Обеспечены единство, устойчивость и безопасность. Шерстнева О.Г. Моделирование функционирования элементов телекоммуникационных сетей и разработка метода расчета показателей надежности,. .. Информационные сети и телекоммуникационные каналы. Категории пользователей телекоммуникационных сетей. Организационная Показатели функционирования телекоммуникационной сети. 2.4.1.. .. ПОКАЗАТЕЛИ ЭФФЕКТИВНОСТИ ФУНКЦИОНИРОВАНИЯ УЗЛА. Предложен интегральный показатель эффективности функционирования узла телекоммуникационной сети в виде коэффициента готовности,.

|

Страница не найдена

Согласие на обработку персональных данныхНастоящим в соответствии с Федеральным законом № 152-ФЗ «О персональных данных» от 27.07.2006 года свободно, своей волей и в своем интересе выражаю свое безусловное согласие на обработку моих персональных данных АНО ДПО «ИНСТИТУТ СОВРЕМЕННОГО ОБРАЗОВАНИЯ» (ОГРН 1143600000290, ИНН 3666999768), зарегистрированным в соответствии с законодательством РФ по адресу:

УЛ. КАРЛА МАРКСА, ДОМ 67, 394036 ВОРОНЕЖ ВОРОНЕЖСКАЯ ОБЛАСТЬ, Россия (далее по тексту — Оператор).

Персональные данные — любая информация, относящаяся к определенному или определяемому на основании такой информации физическому лицу.

Настоящее Согласие выдано мною на обработку следующих персональных данных:

— Телефон.

Согласие дано Оператору для совершения следующих действий с моими персональными данными с использованием средств автоматизации и/или без использования таких средств: сбор, систематизация, накопление, хранение, уточнение (обновление, изменение), использование, обезличивание, а также осуществление любых иных действий, предусмотренных действующим законодательством РФ как неавтоматизированными, так и автоматизированными способами.

Данное согласие дается Оператору для обработки моих персональных данных в следующих целях:

— предоставление мне услуг/работ;

— направление в мой адрес уведомлений, касающихся предоставляемых услуг/работ;

— подготовка и направление ответов на мои запросы;

— направление в мой адрес информации, в том числе рекламной, о мероприятиях/товарах/услугах/работах Оператора.

Настоящее согласие действует до момента его отзыва путем направления соответствующего уведомления на электронный адрес [email protected]. В случае отзыва мною согласия на обработку персональных данных Оператор вправе продолжить обработку персональных данных без моего согласия при наличии оснований, указанных в пунктах 2 – 11 части 1 статьи 6, части 2 статьи 10 и части 2 статьи 11 Федерального закона №152-ФЗ «О персональных данных» от 27.06.2006 г.

Особенности построения компьютерных сетей. Основные показатели качества ИВС

Количество просмотров публикации Особенности построения компьютерных сетей. Основные показатели качества ИВС — 338

Основные показатели качества ИВС — 338

Компьютерная сеть (возможные названия: информационно-вычислительная сеть, вычислительная сеть) представляет собой систему компьютеров, объединенных каналами передачи данных.

В последние годы подавляющая часть услуг, оказываемых большинством сетей, лежит в сфере именно информационного обслуживания. В частности, информационные системы, построенные на базе информационно-вычислительных сетей (ИВС), обеспечивают эффективное выполнение следующих задач:

— хранение данных;

— обработка данных;

— организация доступа пользователей к данным;

— передача данных и результатов обработки данных пользователям.

Эффективность решения перечисленных задач обеспечивается:

— распределенными в сети аппаратными, программными и информационными ресурсами;

— дистанционным доступом пользователей к любым видам этих ресурсов;

— возможным наличием централизованной базы данных наряду с распределенными базами данных;

— высокой надежностью функционирования системы, обеспечиваемой резервированием ее элементов;

— возможностью оперативного перераспределения нагрузки в пиковые периоды;

— специализацией отдельных узлов сети на решении задач определенного класса;

— решением сложных задач совместными усилиями нескольких узлов сети;

— оперативным дистанционным информационным обслуживанием клиентов.

Перечислим основные показатели качества ИВС

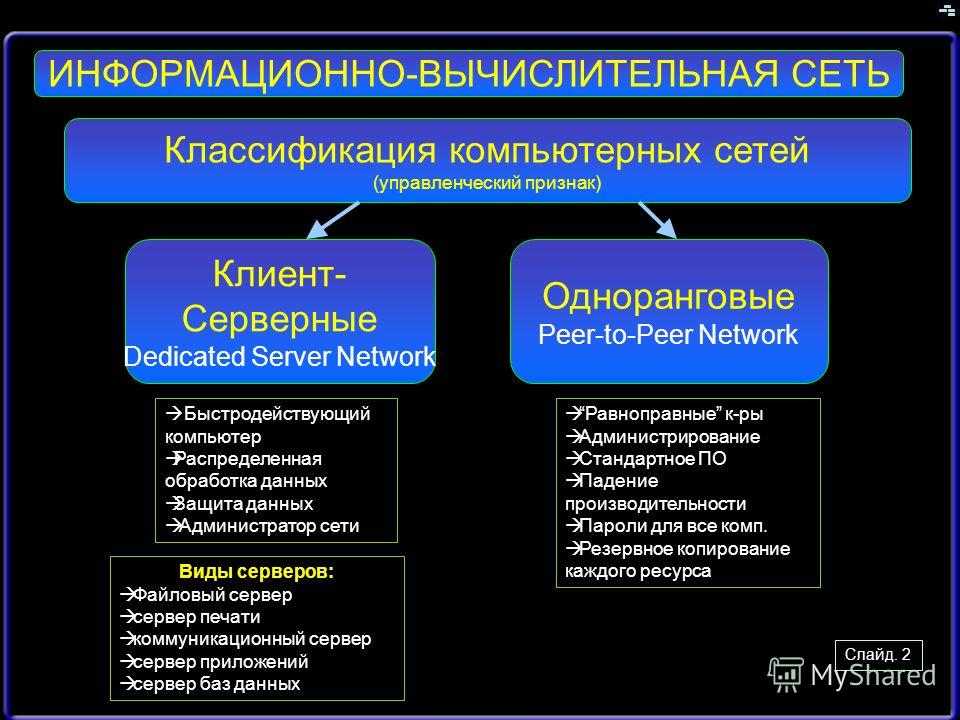

1. Полнота выполняемых функций. Сеть должна обеспечивать выполнение всех предусмотренных для нее функций и по доступу ко всем ресурсам, и по совместной работе узлов, и по реализации всех протоколов и стандартов работы.

2. Производительность – среднее количество запросов пользователей сети, исполняемых за единицу времени. Производительность зависит от времени реакции системы на запрос пользователя. Это время складывается из трех составляющих

— времени передачи запроса от пользователя к узлу сети, ответственному за его выполнение;

— времени выполнения запроса в данном узле;

— времени передачи ответа на запрос пользователю.

3. Значительную долю времени реакции составляет передача информации в сети. Следовательно, важной характеристикой сети является ее пропускная способность. Пропускная способность определяется количеством данных, передаваемых через сеть (или ее звено – сегмент) за единицу времени.

4. Надежность сети чаще всего характеризуется средним временем наработки на отказ.

Страница не найдена |

Страница не найдена |404. Страница не найдена

Архив за месяц

ПнВтСрЧтПтСбВс

22232425262728

12

12

1

3031

12

15161718192021

25262728293031

123

45678910

12

17181920212223

31

2728293031

1

1234

567891011

12

891011121314

11121314151617

28293031

1234

12

12345

6789101112

567891011

12131415161718

19202122232425

3456789

17181920212223

24252627282930

12345

13141516171819

20212223242526

2728293031

15161718192021

22232425262728

2930

Архивы

Мар

Апр

Май

Июн

Июл

Авг

Сен

Окт

Ноя

Дек

Метки

Настройки

для слабовидящих

Как вы измеряете производительность сети?

Производительность сети определяется общим качеством обслуживания, предоставляемого сетью. Это включает в себя множество параметров и показателей, которые необходимо анализировать коллективно для оценки данной сети.

Это включает в себя множество параметров и показателей, которые необходимо анализировать коллективно для оценки данной сети.

Измерение производительности сети, таким образом, определяется как общий набор процессов и инструментов, которые можно использовать для количественной и качественной оценки производительности сети и предоставления действенных данных для устранения любых проблем с производительностью сети.

Зачем измерять производительность сети

Требования к сетям растут с каждым днем, и потребность в правильном измерении производительности сети становится как никогда важной. Эффективная производительность сети приводит к повышению удовлетворенности пользователей, будь то повышение эффективности внутренних сотрудников или сетевые компоненты, ориентированные на клиентов, такие как веб-сайт электронной коммерции, что делает бизнес-обоснование для тестирования производительности и мониторинга самоочевидным.

При предоставлении услуг и приложений пользователям проблемы с пропускной способностью, время простоя сети и узкие места могут быстро перейти в режим ИТ-кризиса. Решения для упреждающего управления производительностью сети, которые обнаруживают и диагностируют проблемы с производительностью, — лучший способ гарантировать постоянное удовлетворение потребностей пользователей.

Решения для упреждающего управления производительностью сети, которые обнаруживают и диагностируют проблемы с производительностью, — лучший способ гарантировать постоянное удовлетворение потребностей пользователей.

Производительность сети невозможно полностью смоделировать, поэтому измерение производительности сети до, во время и после выполнения обновлений, а также постоянный мониторинг производительности — единственные допустимые методы для полного обеспечения качества сети. Хотя измерение и мониторинг параметров производительности сети имеют важное значение, интерпретация и действия, вытекающие из этих показателей, не менее важны.

Инструменты измерения производительности сети

Инструменты измерения производительности сети в целом можно разделить на два типа — пассивные и активные. Пассивные инструменты измерения сети отслеживают (или измеряют) существующие приложения в сети для сбора данных о показателях производительности. Эта категория инструментов сводит к минимуму нарушение работы сети, поскольку сам инструмент не вносит дополнительный трафик. Кроме того, измеряя производительность сети с использованием реальных приложений, можно получить реалистичную оценку взаимодействия с пользователем.

Кроме того, измеряя производительность сети с использованием реальных приложений, можно получить реалистичную оценку взаимодействия с пользователем.

Активные инструменты измерения производительности сети генерируют данные, которые можно адаптировать к базовой производительности с помощью заранее установленных процедур. Это тестирование требует дополнительного уровня трафика данных по своей природе, поэтому его необходимо планировать соответствующим образом, чтобы минимизировать влияние на существующий сетевой трафик.

Постоянное совершенствование инструментов мониторинга производительности сети позволило ИТ-специалистам оставаться на шаг впереди всех. Усовершенствованные инструменты обеспечивают передовую аналитику захвата пакетов данных, программные решения, которые интегрируют данные взаимодействия с пользователем в эффективный анализ первопричин и отслеживание тенденций, а также крупномасштабные информационные панели для измерения производительности сети с возможностями удаленной диагностики.

Параметры измерения производительности сети

Чтобы обеспечить оптимальную производительность сети, для измерения должны быть выбраны наиболее важные показатели. Многие параметры, включенные в комплексное решение для измерения производительности сети, ориентированы на скорость и качество данных. Обе эти широкие категории могут существенно повлиять на опыт конечных пользователей и зависят от нескольких факторов.

Задержка

Что касается измерения производительности сети, то задержка — это просто количество времени, которое требуется для передачи данных из одного определенного места в другое.Этот параметр иногда называют задержкой. В идеале латентность сети должна быть как можно ближе к нулю. Абсолютным пределом или определяющим фактором задержки является скорость света, но организация очередей пакетов в коммутируемых сетях и показатель преломления волоконно-оптических кабелей являются примерами переменных, которые могут увеличить задержку.

Потеря пакетов

Что касается измерения производительности сети, потеря пакетов относится к количеству пакетов, переданных от одного пункта назначения к другому, которые не удалось передать.Эта метрика может быть определена количественно путем сбора данных трафика на обоих концах, затем определения пропущенных пакетов и / или повторной передачи пакетов. Потеря пакетов может быть вызвана, среди прочего, перегрузкой сети, производительностью маршрутизатора и проблемами программного обеспечения.

Конечные эффекты будут обнаружены пользователями в виде прерывания голоса и потоковой передачи или неполной передачи файлов. Поскольку повторная передача — это метод, используемый сетевыми протоколами для компенсации потери пакетов, перегрузка сети, которая изначально привела к проблеме, иногда может усугубляться увеличением объема, вызванным повторной передачей.

Чтобы свести к минимуму влияние потери пакетов и других проблем с производительностью сети, важно разработать и использовать инструменты и процессы, которые быстро определяют и устраняют истинный источник проблем. Анализируя время отклика на запросы конечных пользователей, можно определить систему или компонент, лежащие в основе проблемы. Инструменты аналитики захвата пакетов данных могут использоваться для проверки времени отклика для TCP-соединений, что, в свою очередь, может точно определить, какие приложения создают узкое место.

Анализируя время отклика на запросы конечных пользователей, можно определить систему или компонент, лежащие в основе проблемы. Инструменты аналитики захвата пакетов данных могут использоваться для проверки времени отклика для TCP-соединений, что, в свою очередь, может точно определить, какие приложения создают узкое место.

Протокол управления передачей (TCP) — это стандарт для сетевого взаимодействия, посредством которого приложения обмениваются данными, который работает вместе с Интернет-протоколом (IP), чтобы определить, как пакеты данных отправляются с одного компьютера на другой. Последовательные шаги в сеансе TCP соответствуют временным интервалам, которые могут быть проанализированы для обнаружения чрезмерной задержки при соединении или времени приема-передачи.

Пропускная способность и полоса пропускания

Пропускная способность — это показатель, часто связанный с обрабатывающей промышленностью, и чаще всего определяется как количество материала или предметов, проходящих через определенную систему или процесс. В обрабатывающей промышленности часто задают вопрос, сколько продуктов X было произведено сегодня, и соответствовало ли это количество ожиданиям. Для измерения производительности сети пропускная способность определяется с точки зрения количества данных или количества пакетов данных, которые могут быть доставлены в заранее определенный период времени.

В обрабатывающей промышленности часто задают вопрос, сколько продуктов X было произведено сегодня, и соответствовало ли это количество ожиданиям. Для измерения производительности сети пропускная способность определяется с точки зрения количества данных или количества пакетов данных, которые могут быть доставлены в заранее определенный период времени.

Пропускная способность, обычно измеряемая в битах в секунду, характеризует объем данных, которые могут быть переданы за определенный период времени. Таким образом, пропускная способность является мерой емкости, а не скорости.Например, автобус может перевозить 100 пассажиров (пропускная способность), но фактически автобус может перевозить только 85 пассажиров (пропускная способность).

Джиттер

Джиттер определяется как изменение временной задержки для пакетов данных, отправляемых по сети. Эта переменная представляет выявленное нарушение нормальной последовательности пакетов данных. Джиттер связан с задержкой, поскольку джиттер проявляется в увеличенной или неравномерной задержке между пакетами данных, что может нарушить производительность сети и привести к потере пакетов и перегрузке сети. Хотя некоторый уровень джиттера является ожидаемым и обычно допустимым, количественное определение джиттера сети является важным аспектом всестороннего измерения производительности сети.

Хотя некоторый уровень джиттера является ожидаемым и обычно допустимым, количественное определение джиттера сети является важным аспектом всестороннего измерения производительности сети.

Задержка и пропускная способность

Хотя понятия пропускной способности и пропускной способности иногда понимают неправильно, такая же путаница часто встречается между терминами «задержка» и «пропускная способность». Хотя эти параметры тесно связаны, важно понимать разницу между ними.

Что касается измерения производительности сети, то пропускная способность — это измерение фактической производительности системы, выраженной количественно с точки зрения передачи данных за заданное время.

Задержка — это измерение задержки во времени передачи, что означает, что она напрямую влияет на пропускную способность, но не является ее синонимом. Задержку можно рассматривать как неизбежное узкое место на сборочной линии, например, как процесс тестирования, измеряемое в единицах времени. Пропускная способность, с другой стороны, измеряется в завершенных единицах, на которые по своей сути влияет эта задержка.

Пропускная способность, с другой стороны, измеряется в завершенных единицах, на которые по своей сути влияет эта задержка.

Факторы, влияющие на производительность сети

Управление производительностью сети включает в себя мониторинг и методы оптимизации ключевых показателей производительности сети, таких как время простоя приложений и потеря пакетов.Повышенная доступность сети и минимальное время отклика при возникновении проблем — два логических выхода для успешной программы управления сетью. Целостный подход к управлению производительностью сети должен учитывать все основные категории, через которые могут проявляться проблемы.

Инфраструктура

Общая сетевая инфраструктура включает сетевое оборудование, такое как маршрутизаторы, коммутаторы и кабели, сетевое программное обеспечение, включая системы безопасности и операционные системы, а также сетевые службы, такие как IP-адресация и беспроводные протоколы.С точки зрения инфраструктуры важно охарактеризовать общий трафик и структуру полосы пропускания в сети. Это измерение производительности сети позволит понять, какие потоки со временем становятся наиболее перегруженными и могут стать потенциальными проблемными областями.

Это измерение производительности сети позволит понять, какие потоки со временем становятся наиболее перегруженными и могут стать потенциальными проблемными областями.

Выявление элементов инфраструктуры с избыточной мощностью может привести к упреждающим исправлениям или обновлениям, которые могут минимизировать время простоя в будущем, а не просто реагировать на любой кризис производительности, который может возникнуть.

Проблемы сети

Ограничения производительности, присущие самой сети, часто являются источником значительного внимания.Несколько аспектов сети могут способствовать повышению производительности, и недостатки в любой из этих областей могут привести к системным проблемам. Поскольку требования к оборудованию важны для планирования мощности, эти элементы должны быть разработаны с учетом всех ожидаемых требований к системе. Например, недостаточный размер шины на объединительной плате сети или недостаточный объем доступной памяти могут, в свою очередь, привести к увеличению потерь пакетов или иному снижению производительности сети. Перегрузка сети на активных устройствах или на физических каналах (кабелях) сети может привести к снижению скорости, если пакеты поставлены в очередь, или потере пакетов, если система очередей отсутствует.

Перегрузка сети на активных устройствах или на физических каналах (кабелях) сети может привести к снижению скорости, если пакеты поставлены в очередь, или потере пакетов, если система очередей отсутствует.

Приложения

Хотя проблемы с сетевым оборудованием и инфраструктурой могут напрямую влиять на взаимодействие с пользователем для данного приложения, важно учитывать влияние самих приложений как важных звеньев в общей сетевой архитектуре. Плохо работающие приложения могут чрезмерно использовать полосу пропускания и ухудшать взаимодействие с пользователем. Поскольку приложения со временем становятся все более сложными, диагностика и мониторинг производительности приложений приобретают все большее значение. Размеры окон и периоды активности являются примерами характеристик приложений, влияющих на производительность и пропускную способность сети.

По возможности, приложения следует разрабатывать с учетом их предполагаемой сетевой среды, используя для тестирования реальные сети, а не имитационные лаборатории. В конечном итоге невозможно полностью предвидеть разнообразие сетевых условий, которым подвержено приложение, но улучшения в практике разработки могут привести к снижению ухудшения производительности сети из-за проблем с приложениями. Приложения, влияющие на низкую производительность сети, можно определить с помощью аналитики, чтобы определить медленное время отклика, в то время как исправление этих проектных ограничений после выпуска может стать сложной задачей.

В конечном итоге невозможно полностью предвидеть разнообразие сетевых условий, которым подвержено приложение, но улучшения в практике разработки могут привести к снижению ухудшения производительности сети из-за проблем с приложениями. Приложения, влияющие на низкую производительность сети, можно определить с помощью аналитики, чтобы определить медленное время отклика, в то время как исправление этих проектных ограничений после выпуска может стать сложной задачей.

Проблемы безопасности

Сетевая безопасность предназначена для защиты конфиденциальности, интеллектуальной собственности и целостности данных. Таким образом, необходимость в надежной кибербезопасности никогда не ставится под сомнение. Для управления проблемами сетевой безопасности и их устранения требуется сканирование устройств, шифрование данных, защита от вирусов, проверка подлинности и обнаружение вторжений, которые потребляют ценную полосу пропускания сети и могут повлиять на производительность.

Нарушения безопасности и простои из-за вирусов относятся к числу наиболее дорогостоящих проблем производительности, поэтому любое снижение производительности, вызванное продуктами безопасности, следует тщательно взвешивать с учетом потенциальных простоев или нарушений целостности данных, которые они предотвращают.Принимая во внимание эти ограничения, бесценным элементом мониторинга производительности сети в отношении безопасности является стратегическое использование криминалистической экспертизы сетевой безопасности. Путем записи, сбора и анализа сетевых данных можно определить источник вторжений и аномального трафика, например вредоносного ПО. Захваченный сетевой трафик можно ретроспективно использовать для исследовательских целей путем повторной сборки переданных файлов.

Полный захват пакетов (FPC) — один из таких методов, используемых для постфактум расследования безопасности.Вместо того, чтобы отслеживать входящий трафик на предмет известных вредоносных сигнатур, FPC обеспечивает постоянное хранение неизмененного сетевого трафика и возможность воспроизвести предыдущий трафик с помощью новых сигнатур обнаружения. Учитывая большой объем передачи пакетов данных, присущий современной сети, требования к хранилищу, связанные с FPC, могут быть огромными. Путем определения среднего времени для обнаружения (MTTD) на основе предыдущих показателей инцидента может быть установлено логическое минимальное время для хранения пакетных данных. В некоторых случаях фильтрация пакетов может быть жизнеспособным методом для выборочного мониторинга трафика с высоким риском и уменьшения требований к хранилищу.Чтобы упростить возможности криминалистического анализа, программное обеспечение FPC должно обеспечивать точную отметку времени и даты хранимых пакетов для целей поиска и расследования.

Учитывая большой объем передачи пакетов данных, присущий современной сети, требования к хранилищу, связанные с FPC, могут быть огромными. Путем определения среднего времени для обнаружения (MTTD) на основе предыдущих показателей инцидента может быть установлено логическое минимальное время для хранения пакетных данных. В некоторых случаях фильтрация пакетов может быть жизнеспособным методом для выборочного мониторинга трафика с высоким риском и уменьшения требований к хранилищу.Чтобы упростить возможности криминалистического анализа, программное обеспечение FPC должно обеспечивать точную отметку времени и даты хранимых пакетов для целей поиска и расследования.

Проблемы измерения производительности сети

Потенциальные виновники, ведущие к снижению производительности сети, становятся очевидными при наблюдаемом падении скорости или качества. Решения для измерения производительности сети должны разрабатываться с учетом потребностей пользователя. Например, небольшое ухудшение задержки может быть незаметным. Обнаружение этих приемлемых пределов является ключом к проведению соответствующих испытаний и мониторинга.

Обнаружение этих приемлемых пределов является ключом к проведению соответствующих испытаний и мониторинга.

Поскольку требования к производительности постоянно растут, появились новые решения общих проблем с производительностью. Формирование пакетов — это метод, используемый для определения приоритетов доставки пакетов для различных приложений. Это позволяет последовательно распределять адекватную полосу пропускания по наиболее важным категориям. Сжатие файлов — это еще одно нововведение, которое снижает потребляемую полосу пропускания и память.

Возможно, наиболее важным компонентом в поддержании производительности сети является внедрение эффективных методов измерения и контроля производительности сети.Если проблемы с серверами, маршрутизацией, доставкой или пропускной способностью могут быть обнаружены в режиме реального времени, целесообразные решения и превентивные стратегии являются логическими побочными продуктами.

Продолжайте обучение сетевой производительности с VIAVI!

Готовы ли вы сделать следующий шаг с одним из наших продуктов или решений для мониторинга производительности сети? Чтобы продолжить, заполните одну из следующих форм:

7 основных сетевых показателей для мониторинга

Когда вы оцениваете производительность своей сети, вы можете проанализировать несколько различных показателей. На производительность сети может влиять ряд различных факторов. Используя решение для мониторинга производительности сети (NPM), ваше предприятие может найти эти факторы и понять, как они влияют на производительность вашей сети. Данные, которые собирает ваше решение для мониторинга сети, также позволяют вашей ИТ-команде получить представление о показателях производительности.

На производительность сети может влиять ряд различных факторов. Используя решение для мониторинга производительности сети (NPM), ваше предприятие может найти эти факторы и понять, как они влияют на производительность вашей сети. Данные, которые собирает ваше решение для мониторинга сети, также позволяют вашей ИТ-команде получить представление о показателях производительности.

Однако компаниям важно знать, какие показатели производительности сети важно изучить. Любая метрика предоставит некоторую информацию о вашей сети, из-за чего может показаться, что вам следует анализировать каждую из них.Однако, в зависимости от конкретных проблем, с которыми сталкивается ваша сеть, не все метрики будут важны для вас. Несмотря на это, есть некоторые показатели, которые важно учитывать любому бизнесу. Читайте дальше, чтобы узнать о семи основных показателях производительности сети, которые ваша компания обязательно должна отслеживать.

Использование полосы пропускания Пропускная способность — это максимальная скорость передачи данных в сети. Для оптимальной работы сети вы хотите максимально приблизиться к максимальной пропускной способности без достижения критических уровней.Это означает, что ваша сеть отправляет столько данных, сколько может за определенный период времени, но не перегружена. NPM может отслеживать, какая пропускная способность в настоящее время используется в сети, а также какая пропускная способность обычно используется во время повседневных операций. Решение также может предупредить вас, когда ваша сеть использует слишком большую пропускную способность.

Для оптимальной работы сети вы хотите максимально приблизиться к максимальной пропускной способности без достижения критических уровней.Это означает, что ваша сеть отправляет столько данных, сколько может за определенный период времени, но не перегружена. NPM может отслеживать, какая пропускная способность в настоящее время используется в сети, а также какая пропускная способность обычно используется во время повседневных операций. Решение также может предупредить вас, когда ваша сеть использует слишком большую пропускную способность.

Пропускная способность измеряет фактическую скорость передачи данных в вашей сети, которая может сильно различаться в разных областях вашей сети.В то время как пропускная способность вашей сети измеряет теоретический предел передачи данных, пропускная способность сообщает вам, сколько данных фактически отправляется. В частности, пропускная способность измеряет процент успешно отправленных пакетов данных; низкая пропускная способность означает, что существует много неудачных или отброшенных пакетов, которые необходимо отправить снова.

Задержка — это задержка между запросом данных узлом или устройством и завершением доставки этих данных.Эта задержка может происходить по разным причинам, но независимо от причины ваше решение NPM может отслеживать любые задержки и регистрировать их. Постоянные задержки или нечетные всплески времени задержки указывают на серьезную проблему с производительностью; однако, поскольку задержки часто могут быть незаметны для человеческого глаза, вам нужен инструмент мониторинга, чтобы отслеживать любые возникающие задержки.

Потеря пакетов Packet Loss проверяет, сколько пакетов данных потеряно во время передачи данных в вашей сети. Чем больше пакетов данных потеряно, тем больше времени требуется для выполнения запроса данных.Ваша ИТ-команда должна знать, сколько пакетов в среднем отбрасывается в вашей инфраструктуре. Сетевой протокол управления передачей (TCP) интерпретирует, когда пакеты отбрасываются, и принимает меры для обеспечения возможности передачи пакетов данных; ваша сетевая команда должна следить за этой системой, чтобы убедиться, что она работает.

Когда пакеты потеряны, сеть должна повторно передать их, чтобы завершить запрос данных. Эта скорость повторной передачи позволяет вашему предприятию знать, как часто отбрасываются пакеты, что является показателем перегрузки в вашей сети.Вы можете проанализировать задержку повторной передачи или время, необходимое для повторной передачи отброшенного пакета, чтобы понять, сколько времени требуется вашей сети для восстановления после потери пакетов.

Наличие Доступность сети, также известная как время безотказной работы, просто измеряет, работает ли сеть в настоящий момент. Вы никогда не можете гарантировать 100% доступность, но вы хотите знать о любых простоях, которые происходят в вашей сети, которых вы не ожидали. Когда сеть выходит из строя, важно получать уведомления, которые вам предоставят инструменты сетевого мониторинга.Однако вы также должны иметь возможность узнать свой фактический процент времени безотказной работы и частоту отказов вашей сети.

Связность означает, правильно ли работают соединения между узлами в вашей сети. Если в вашей сети имеется неправильное или неисправное соединение, это может стать серьезным препятствием для вашей компании. В идеале каждое соединение должно всегда работать на пиковом уровне. Однако проблемы производительности, такие как вредоносное ПО, могут нацеливаться на определенные узлы или соединения, чтобы повлиять на производительность в этой конкретной области сети.

Ищете решение, которое поможет вам улучшить производительность вашей сети? В нашем Руководстве покупателя по сетевому мониторингу содержатся профили ведущих поставщиков мониторов производительности сети, а также вопросы, которые вы должны задать поставщикам и себе перед покупкой.

Следите за нами в Twitter, чтобы узнать о последних новостях и событиях в Network Monitoring!

Даниэль Хейн

Дэн — технический писатель, который пишет о стратегии корпоративного облака и обзоре сетевого мониторинга для решений. Он окончил Государственный университет Фитчбурга со степенью бакалавра профессионального письма. Вы можете связаться с ним по адресу [email protected]

Он окончил Государственный университет Фитчбурга со степенью бакалавра профессионального письма. Вы можете связаться с ним по адресу [email protected]

Последние сообщения Даниэля Хайна (посмотреть все)

Преимущества опережающих индикаторов по сравнению с запаздывающими индикаторами

«В стратегическом планировании важно обсудить ключевые показатели эффективности. индикаторы (KPI). … Первый шаг к определению вашего KPI — это понять разницу между отставанием и опережающими индикаторами .Второй шаг — определение и мониторинг показателей вашего бизнеса . Отстающие и опережающие индикаторы ». — 27 мая 2014 г. — Project Times

И опережающие, и запаздывающие индикаторы могут появляться примерно в одно и то же время, и существуют обстоятельства, при которых опережающие и запаздывающие индикаторы не могут быть легко идентифицированы. Сегодня мы рассмотрим определения, примеры и способы распознавания различий. Тем самым мы надеемся помочь вам улучшить ключевые показатели эффективности (KPI), чтобы принимать более обоснованные решения.

Сегодня мы рассмотрим определения, примеры и способы распознавания различий. Тем самым мы надеемся помочь вам улучшить ключевые показатели эффективности (KPI), чтобы принимать более обоснованные решения.

Определения:

Показатель:

Индикатор — это все, что можно использовать для прогнозирования будущих финансовых или экономических тенденций.

Опережающий индикатор:

Эти типы индикаторов сигнализируют о будущих событиях. Опережающие индикаторы — это показатели, которые приводят к выполнению показателей запаздывания; обычно измеряют промежуточные процессы и действия. Часто вы слышите: «Что движет результатами?» когда говорят о опережающих индикаторах.

Примеры опережающих индикаторов: